Gathering Fakultas Teknik Unisma Bekasi, “Live in Harmony”, Sabtu, 17 September 2016.

Education and Teaching

Membahas seputar kegiatan belajar mengajar

Rapat Kerja Wilayah (Rakerwil) Majelis Dikdasmen Pimpinan Wilayah Muhammadiyah (PWM) Jawa Barat

Rapat Kerja Wilayah (Rakerwil) Majelis Dikdasmen PWM Jawa Barat.

Rapat Kerja Wilayah (Rakerwil) Majelis Dikdasmen PWM Jawa Barat berjalan lancar dan sukses di kota Bandung, Sabtu – Ahad, 24 – 25 Dzulqo’dah 1437 H / 27 – 28 Agustus 2016 M.

Dalam pembukaan acara ini, Keynote Speaker Rakerwil Majelis Dikdasmen PWM Jawa Barat: Prof.Dr.Muhadjir Effendy, M.AP / Prof. Dr. Baedhowi, M.Si

Pemateri lainnya:

Materi I: Dr. Asep Hilman, M.Pd. (Kadisdik Jawa Barat)

Materi II: Prof. Udin S Saud, P.hD. (PWM Jawa Barat)

Materi III: Mayjen TNI (Purn) Dr. TB Hasanuddinin, S.E., M.M (Wakil Ketua Komisi I DPR RI)

Materi IV: Dr. Iwa Karniwa, S.E., Ak. (Sekda Provinsi Jawa Barat)

Acara ini ditutup oleh Dr. H. Zulkarnaen, SH., M.H. (Ketua PWM Jawa Barat)

Uji kompetensi Profesi Komputer, Gelombang ke-2, ke-3 dan ke-4

Uji kompetensi Profesi Komputer, Gelombang ke-2, ke-3 dan ke-4.

Rata-rata 30% asesi (peserta) dinyatakan Kompeten dan 70% Belum Kompeten. Bagi yang kompeten, tingkatkan terus kualitas dan kompetensi anda ke jenjang berikutnya, bagi yang belum kompeten, jangan patah semangat, ikuti pelatihan, tingkatkan kualitas diri dan tetap berjuang sampai anda dinyatakan kompeten.

Uji Kompetensi Profesi Komputer

Photo bersama Asesor BNSP dan Peserta dalam Uji Kompetensi Profesi Komputer, di Tempat Uji Kompetensi (TUK) Sainstech Unisma Bekasi.

Asesor BNSP Uji Kompetensi Profesi Komputer

1. Andi Hasad

2. Toni Pribadi

3. A. Hafid Paronda

4. M. Amin Bakri

5. Maimunah

Pelaksanaan Uji Kompetensi Profesi Komputer

Selamat bagi peserta (asesi) yang dinyatakan Kompeten. Tetap semangat bagi yang belum kompeten.

Presentasi Seminar Usul Penelitian Produk Terapan dan Penelitian Unggulan Perguruan Tinggi Tahun 2016

Kegiatan Seminar Usulan Program Riset Terapan ( Penelitian Produk Terapan, Penelitian Unggulan Perguruan Tinggi) Tahun 2016 ini bertujuan antara lain:

- Mengundang para ketua peneliti (yang usulan penelitiannya lulus pada seleksi tahap pertama/Desk Evaluation) untuk mempresentasikan usul penelitiannya di hadapan para reviewer sebagai penilai.

- Menilai usulan penelitian ( Penelitian Produk Terapan, Penelitian Unggulan Perguruan TInggi) PTS Kelompok Binaan Tahun 2016 dari perguruan tinggi yang lulus seleksi tahap pertama.

- Untuk Ditetapkan sebagai calon penerima penelitian tahun 2017.

- Untuk memastikan tidak adanya duplikasi penelitian.

Dari Universitas Islam 45 Bekasi, ada 4 proposal yang dinyatakan lulus Desk Evaluation, dan masuk ke tahap berikutnya presentasi seminar usul penelitian, yaitu:

- Andi Hasad (Ketua Peneliti), Program Studi Teknik Elektronika, Universitas Islam 45 Bekasi

- Sugeng (Ketua Peneliti), Program Studi Teknik Elektro, Universitas Islam 45 Bekasi

- Anita Setyowati Srie Gunarti (Ketua Peneliti), Program Studi Teknik Sipil, Universitas Islam 45 Bekasi

- Rahmadya Trias Handayanto (Ketua Peneliti), Program Studi Teknik Komputer, Universitas Islam 45 Bekasi

Salah satu reviewer Dikti pada kegiatan ini adalah Prof. Dr. Kuncoro, S.T., M.T., Guru Besar Universitas Sebelas Maret, Solo. Kegiatan ini berjalan lancar dan sukses , 15-16 Agustus 2016, berlokasi di Hotel Harris, Jl. Peta Bandung.

Hasil dari kegiatan ini merupakan pertimbangan bagi Direktorat Riset dan Pengabdian Masyarakat, Direktorat Jenderal Penguatan Riset dan Pengembangan, dalam menentukan usulan baru penelitian yang akan didanai pada tahun anggaran 2017.

Lampiran:

Undangan Peserta Seminar Usulan Penelitian Riset Terapan Tahun 2016 di Bandung

Lampiran Undangan Seminar Usul Riset Terapan

Sumber:

Panduan Kegiatan Seminar Susulan Program Riset Terapan ( Penelitian Produk Terapan, Penelitian Unggulan Perguruan Tinggi) PTS Kelompok Binaan. DRPM, Ditjen Penguatan Riset dan Pengembangan. Ristek DIKTI, 2016.

Peningkatan Layanan Keamanan S/MIME

Peningkatan Layanan Keamanan S/MIME

Andi Hasad

Program Studi Teknik Elektronika

Fakultas Teknik, Universitas Islam 45 (UNISMA)

Jl. Cut Meutia No. 83 Bekasi 17113

Telp. +6221-88344436, Fax. +6221-8801192

Website: andihasad.com, Email: andihasad@yahoo.com

I. Pendahuluan

Untuk memahami S/MIME, diperlukan pemahaman umum format dasar dari email yang digunakan, yaitu MIME (Multipurpose Internet Mail Extension). MIME merujuk kepada protokol yang luas digunakan di dalam dunia Internet yang memperluas protokol SMTP (Simple Mail Transfer Protocol)yang merupakan protokol dari format standar e-mail tradisional (Request for Comments / RFC 5322), untuk mengizinkan beberapa data selain teks dengan pengodean ASCII, seperti video, suara, dan berkas biner, agar dapat ditransfer melalui e-mail tanpa harus mentranslasikan terlebih dahulu data-data tersebut ke dalam teks berformat ASCII. MIME merupakan bagian dari protokol HTTP, dan web browser dan server HTTP akan menggunakan MIME untuk menginterpretasikan berkas-berkas e-mail yang dikirimkan dan diterima.

Pada dasarnya, sebuah pesan SMTP hanya boleh mengandung berkas teks saja yang dikodekan dengan menggunakan pengodean ASCII 7-bit saja. Berkas-berkas biner, seperti halnya program, dokumen pengolah kata, dan banyak lagi format lainnya, tidak dapat dikirimkan melalui SMTP. Dengan menggunakan MIME yang didefinisikan di dalam RFC 1521, hal tersebut bukan lagi masalah. Meskipun demikian, protokol ini tidaklah dibuat untuk menggantikan protokol SMTP, tapi hanya memperluas pada dua bagian yaitu : “multipart message body” dan “non-ASCII message content”. MIME menambahkan dua jenis header SMTP tambahan, yakni sebagai berikut:

- Content-Type: menentukan jenis content yang dibawa oleh pesan-pesan SMTP.

- Content-Transfer-Encoding: menentukan metode apa yang digunakan untuk mengodekan pesan-pesan SMTP.

RFC 1521 menentukan tujuh buah jenis content dasar yang dapat dimasukkan ke dalam header Content-Type dalam pesan SMTP. Setiap jenis content dasar ini memiliki beberapa Content subtype yang menentukan informasi apa yang dibawa oleh pesan-pesan SMTP, yakni sebagai berikut:

- Text: yang menentukan bahwa pesan yang dibawa oleh protokol SMTP merupakan teks biasa saja (Text/plain), teks kaya (Text/richtext), Text/html, dan beberapa jenis lainnya.

- Application: yang menentukan bahwa pesan yang dibawa oleh protokol SMTP merupakan data biner. Beberapa jenis subtype untuk type ini adalah Application/octet-stream, Application/Postscript, Application/msword (dokumen Microsoft Word 97-2003) dan masih banyak lagi.

- Berkas: yang menentukan bahwa pesan yang dibawa oleh protokol SMTP adalah gambar. Beberapa jenis subtype untuk type ini adalah Image/gif, Image/jpg, Image/png, Image/tiff dan lain-lain.

- Audio: yang menentukan bahwa pesan yang dibawa oleh protokol SMTP adalah berkas audio.

- Video: yang menentukan bahwa pesan yang dibawa oleh protokol SMTP adalah berkas video.

- Message: Beberapa jenis subtype antara lain Message/rfc5322 (pesan asli teks standar RFC 5322), Message/HTTP (untuk lalu lintas HTTP), dan beberapa lainnya

- Multipart

RFC 1521 juga mendefinisikan metode pengodean data tambahan yang dapat ditentukan pada field Content-Transfer-Encoding dalam header SMTP, yakni:

- 7 bit: pengodean yang digunakan adalah teks ASCII 7 bit, dengan batasan panjang hingga kurang dari 1000 karakter

- 8 bit

- binary

- quoted-printable

- base64 (UUEncoded data)

- x-token

S/MIME (Secure / Multipurpose Internet Mail Extension) adalah peningkatan keamanan standar format email internet MIME, yang didasarkan pada teknologi dari keamanan data RSA. Meskipun Pretty Good Privacy (PGP) dan S/MIME berada pada jalur standar Internet Research Task Force (IETF), kemungkinan S/MIME akan muncul sebagai standar industri untuk penggunaan komersial dan organisasi, sementara PGP akan tetap menjadi pilihan untuk keamanan e-mail pribadi untuk banyak pengguna. S/MIME didefinisikan dalam sejumlah dokumen, yang paling penting adalah RFC3369, 3370, 3850 dan 3851.

II. RFC 822 atau RFC 5322

Sebuah dokumen RFC adalah salah satu dari seri dokumen infomasi dan standar internet bernomor yang diikuti secara luas oleh perangkat lunak untuk digunakan dalam jaringan, internet dan beberapa sistem operasi jaringan, mulai dari Unix, Windows, dan Novell NetWare. RFC kini diterbitkan di bawah arahan Internet Society (ISOC) dan badan-badan penyusun-standar teknisnya, seperti Internet Engineering Task Force (IETF) atau Internet Research Task Force (IRTF). Semua standar Internet dan juga TCP/IP selalu dipublikasikan dalam RFC, meskipun tidak semua RFC mendefinisikan standar Internet. Beberapa RFC bahkan hanya menawarkan informasi, percobaan/eksperimen, atau hanya informasi sejarah saja. Sebelum menjadi sebuah dokumen RFC, sebuah dokumen yang diajukan akan dianggap menjadi draf Internet (Internet draft), yang merupakan sebuah dokumen yang umumnya dikembangkan oleh satu orang pengembang di dalam kelompok kerja IETF atau IRTF. Sebagai contoh, kelompok kerja IPv6 (IPv6 working group) mengkhususkan usahanya hanya untuk mengembangkan standar-standar yang akan digunakan pada IPv6, protokol calon pengganti IPv4. Setelah beberapa waktu, dokumen tersebut akan diulas dan akhirnya harus diterima secara konsensus oleh para penguji. Dan setelah diterima, maka IETF pun menerbitkan versi final dari draf Internet tersebut menjadi sebuah RFC dan kemudian memberikan nomor urut kepadanya, yang disebut sebagai RFC Number.

RFC 5322 mendefinisikan format untuk pesan teks yang dikirim menggunakan mail (surat) elektronik. RFC 5322 telah menjadi standar untuk pesan teks berbasis internet mail dan masih umum digunakan. Dalam konteks RFC 5322, pesan akan dipandang sebagai amplop dan isinya (Gambar 1). Amplop berisi informasi apa pun yang diperlukan untuk mencapai transmisi dan pengiriman sedangkan isi membentuk objek yang akan dikirim ke penerima.

Standar RFC 5322 hanya berlaku untuk isi. Namun, standar isi mencakup satu set field header yang dapat digunakan oleh sistem mail untuk membuat amplop, dan standar ini dimaksudkan untuk memudahkan perolehan informasi oleh program. Struktur keseluruhan dari sebuah pesan yang sesuai dengan RFC5322 sangat sederhana.

Gambar 1 Ilustrasi pesan dalam konteks RFC 5322

Gambar 1 Ilustrasi pesan dalam konteks RFC 5322

Sebuah pesan terdiri dari beberapa jumlah baris header (the header) diikuti oleh teks yang tidak dibatasi penggunaannya (the body). Header dipisahkan dari body oleh baris kosong.

Sebuah header biasanya terdiri dari sebuah kata kunci, diikuti oleh titik dua, diikuti oleh argumen kata kunci; format memungkinkan sebuah garis panjang untuk dipecah menjadi beberapa baris. Kata kunciyang paling sering digunakan adalah Dari, Untuk, Subjek, danTanggal. Berikut adalah contoh pesan

Date: October 8, 2009 2:15:49 PM EDT

From: William Stallings <ws@shore.net>

Subject: The Syntax in RFC 5322

To: Smith@Other-host.com

Cc: Jones@Yet-Another-Host.com

Hello. This section begins the actual

message body, which is delimited from the

message heading by a blank line.

Bidang lain yang umum ditemukan dalam header RFC 5322 adalah Message-ID. Bidang ini berisi pengenal unik terkait dengan pesan ini.

III. Keterbatasan RFC 5322

MIME adalah perluasan untuk kerangka RFC 5322 yang dimaksudkan untuk mengatasi beberapa masalah dan keterbatasan penggunaan SMTP (Simple Mail Transfer Protocol) atau protokol transfer mail lain dan RFC 5322 untuk mail elektronik. Daftar keterbatasan antara lain :

- SMTP tidak bisa mengirimkan file executable atau objek biner lainnya. Sejumlah skema sedang digunakan untuk mengkonversi file biner ke dalam bentuk teks yang dapat digunakan oleh sistem mail SMTP, termasuk UNIX populer uuencode / skema uudecode. Namun, tidak satupun dari hal iniyang merupakan suatu standar atau bahkan standar de facto.

- SMTP tidak dapat mengirimkan data teks yang berisi karakter bahasa nasional karena ini diwakili oleh kode 8-bit dengan nilai desimal 128 atau lebih tinggi, dan SMTP terbatas untuk ASCII 7-bit.

- ServerSMTP mungkin menolak pesan email lebih dari ukuran tertentu.

- GatewaySMTP yang menerjemahkan antara ASCII dan karakter kode EBCDIC tidak menggunakan satu set konsisten pemetaan yang berakibat pada masalah terjemahan.

- GatewaySMTP ke jaringan mail elektronik X.400 tidak dapat menangani data nontextual termasuk dalam pesan X.400.

- Beberapa implementasi SMTP tidak mematuhi sepenuhnya standar SMTP yang didefinisikan dalam RFC 821. Masalah umum meliputi:

- Penghapusan, penambahan, atau pemesanan ulang dari carriage return dan linefeed

- Memotong atau pembungkus garis lebih panjang dari 76 karakter

- Penghapusan trailing white space (tab dan karakter spasi)

- Padding baris dalam pesan dengan panjang yang sama

- Konversi karakter tab ke beberapa karakter spasi

MIME dimaksudkan untuk menyelesaikan masalah-masalah ini dengan cara yang kompatibel dengan implementasi RFC 5322. Spesifikasi disediakan dalam RFC 2045 sampai 2049.

IV. MIME

Spesifikasi MIME mencakup unsur-unsur berikut :

- Lima bidang header pesan baru didefinisikan, yang dapat dimasukkan dalam RFC 5322 header. Bidang ini memberikan informasi tentang body pesan.

- Sejumlah format konten yang didefinisikan, sehingga standardisasi representasi multimedia yang mendukung mail elektronik.

- Transfer encoding didefinisikan yang memungkinkan konversi format konten ke dalam bentuk yang dilindungi dari perubahan oleh sistem email.

Dalam subbagian ini, diperkenalkan bidang-bidang pesan lima header. Kesepakatan dua subbagian berikutnya dengan format isi dan pengodean transfer. Bidang the fiveheader didefinisi kan dalam MIME, sebagai berikut :

- MIME-Version: Harus memiliki nilai parameter 1.0. Bidang ini menunjukkan bahwa pesan tersebut sesuai dengan RFC 2045 dan 2046.

- Content-Type: Menjelaskan data yang terdapat dalam body dengan rincian yang memadai bahwa agen user penerima dapat mengambil seorang agen yang tepat atau mekanisme untuk mewakili data kepada user atau berurusan dengan data dalam cara yang tepat.

- Content-Transfer-Encoding: Menunjukkan tipe transformasi yang telah digunakan untuk mewakili body pesan dengan cara yang dapat diterima untuk transportasi mail.

- Content-ID: Digunakan untuk mengidentifikasi MIME entitas unik dalam beberapa konteks.

- Content-Description: deskripsi teks dari objek dengan body, ini berguna ketika objek tidak dapat dibaca (misalnya, data audio).

Salah satu atau semua bidang ini mungkin muncul dalam sebuah header normal RFC 5322. Implementasi yang sesuai harus mendukung MIME-Version, Content-Type, dan Content-Transfer-Encoding bidang, sedangkan Content-ID dan bidang Content-Deskripsi adalah opsional dan dapat diabaikan oleh implementasi penerima.

V. S/MIME

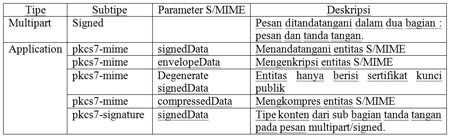

S/MIME memanfaatkan sejumlah tipe konten baru MIME yang ditunjukkan dalam Tabel 1. Semua tipe aplikasi baru menggunakan penandaan PKCS mengacu pada spesifikasi kriptografi kunci publik yang dikeluarkan oleh RSA Laboratories.

Tabel 1. Tipe-tipe konten S/MIME

VI. Peningkatan Layanan Keamanan S-MIME

S/MIME melindungi entitas MIME dengan tanda tangan, enkripsi, atau keduanya. Entitas MIME merupakan pesan keseluruhan (kecuali untuk header RFC 5322), jika tipe konten MIME multipart, maka entitas MIME terdiri dari satu atau lebih dari subbagian pesan entitas MIME yang disusun menurut aturan normal untuk persiapan pesan MIME. Entitas MIME kemudian ditambah beberapa data yang berhubungan dengan keamanan, seperti algoritma identifikasi dan sertifikat yang diproses oleh S/MIME untuk menghasilkan apa yang dikenal sebagai objek PKCS. Sebuah objek PKCS kemudian diperlakukan sebagai konten pesan dan dibungkus di dalam MIME (disediakan dengan header MIME yang sesuai). Penerapan algoritma keamanan menggunakan transfer encoding base64.

Beberapa jasa peningkatan layanan keamanan yang dapat dilakukan, yaitu :

- Signed receipt : Sebuah tanda terima yang telah ditandatangani dapat diminta dalam objek SignedData. Mengembalikan tanda terima yang telah ditandatangani menyediakan bukti pengiriman pesan dan memungkinkan pengirim untuk menunjukkan kepada pihak ketiga bahwa penerima telah menerima pesan. Tanda tangan penerima pesan seluruhnya asli ditambah tanda tangan pengirim pesan asli dan menambahkan tanda tangan baru untuk membentuk pesan baru S/MIME.

- Security labels : Label keamanan dapat dimasukkan dalam atribut otentikasi objek SignedData.

- Penggunaan MLA S/MIME untuk membebaskan pengguna mengirim pesan ke beberapa penerima yang memerlukan pemrosesan tertentu per-penerima. MLA dapat mengambil satu pesan yang merupakan seperangkat keamanan informasi tentang sensitivitas dari konten yang dilindungi oleh enkapsulasi S/MIME. Label dapat digunakan untuk kontrol akses, dengan menunjukkan pengguna yang diizinkan akses ke objek. Kegunaan lain mencakup prioritas (kerahasiaan, konfidensial, dibatasi, dan sebagainya) atau berbasis peran, yang menggambarkan jenis orang dapat melihat informasi (misalnya, tim pasien kesehatan, agen penagihan medis, dll).

- Secure mailing lists : Pemanfaatan Mail List Agent yang masuk, melakukan enkripsi penerima-spesifik untuk masing-masing penerima, dan forward pesan, pengirim pesan hanya perlu mengirim pesan ke MLA dengan enkripsi yang dilakukan dengan menggunakan kunci publik MLA tersebut.

Selengkapnya … download [pdf]

Referensi :

Neyman Shelvie N., Materi Kuliah Keamanan Informasi, Sekolah Pascasarjana IPB, Bogor

Stalling William, 2005, Cryptography and Network Security, Principles and Practices, Prentice Hall, USA

Stalling William, 2011,Network Security Essential, Applications and Standards, Prentice Hall, USA

Operasi dan Aplikasi TRIAC

OPERASI DAN APLIKASI TRIAC

Andi Hasad

Program Studi Teknik Elektronika

Fakultas Teknik, Universitas Islam 45 (UNISMA)

Jl. Cut Meutia No. 83 Bekasi 17113

Telp. +6221-88344436, Fax. +6221-8801192

Website: andihasad.com, Email: andihasad@yahoo.com

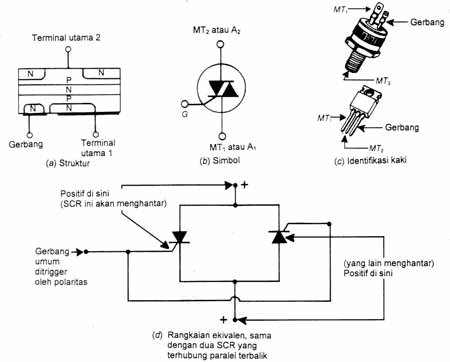

Triac atau dikenal dengan nama Bidirectional Triode Thyristor, dapat mengalirkan arus listrik ke kedua arah ketika ditrigger (dihidupkan). Triac dapat ditrigger dengan memberikan tegangan positif ataupun negatif pada elektroda gerbang. Sekali ditrigger, komponen ini akan terus menghantar hingga arus yang mengalir lebih rendah dari arus genggamnya, misalnya pada akhir paruh siklus dari arus bolak-balik. Operasi triac sangat mirip dengan SCR. Perbedaannya adalah apabila SCR dihubungkan ke dalam rangkaian ac, tegangan output disearahkan menjadi arus searah sedangkan triac dirancang untuk menghantarkan pada kedua tengahan dari bentuk gelombang output. Oleh karena itu, output dari triac adalah arus bolak-balik, bukan arus searah. Triac dibuat untuk menyediakan cara agar kontrol daya ac ditingkatkan.

Operasi Triac

Kontruksi triac diperlihatkan pada Gambar 2. Triac beroperasi sebagai dua SCR dalam satu bungkus dan dipasang paralel berkebalikan. Rangkaian ekivalen triac diperlihatkan sebagai dua SCR yang dihubungkan paralel terbalik seperti diperlihatkan pada Gambar 3. Dengan demikian, triac mampu menghantarkan dengan salah satu polaritas tegangan terminal. Triac dapat juga ditrigger dengan salah satu polaritas sinyal gerbang.

Gambar 3 Struktur, simbol dan rangkaian ekivalen triac

Gambar 3 Struktur, simbol dan rangkaian ekivalen triac

Triac mempunyai tiga terminal; dua terminal utama (MT2) dan terminal utama 1 (MT1) dan gerbang (G). Terminal MT2 dan MT1 dirancang demikian sebab aliran arus adalah dua arah. Karena aliran berinteraksi dengan gerbang, MT1 digunakan sebagai pengukuran terminal referen. Arus dapat mengalir antara MT2 dan MT1 dan juga antara gerbang dan MT1. Triac dapat ditrigger agar konduksi pada salah satu arah dengan arus gerbang bergerak masuk atau keluar dari gerbang. Apabila aliran arah arus terminal utama ditentukan, triac pada dasarnya mempunyai karakteristik pengoperasian internal yang sama dengan SCR. Triac mempunyai empat kemungkinan mode pentriggeran. Sehubungan dengan MT1 yaitu:

- MT2 adalah positif dan gerbang positif

- MT2 adalah positif dan gerbang negatif

- MT2 adalah negatif dan gerbang positif

- MT2 adalah negatif dan gerbang negatif

Gambar 4 Mode pentriggeran triac

Gambar 4 Mode pentriggeran triac

Dua mode pentriggeran tersebut digambarkan pada Gambar 4. Karena triac dapat menghantarkan pada kedua tengahan siklus, maka sangat bermanfaat untuk mengontrol beban yang beroperasi pada arus searah. Efisiensi penuh dapat dicapai dengan menggunakan kedua tengahan gelombang dari tegangan input ac.

Aplikasi Triac

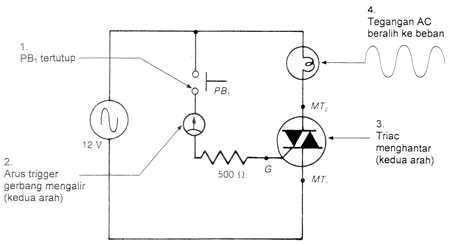

Skema rangkaian penghubungan triac yang dioperasikan dari sumber ac diperlihatkan pada Gambar 5.

Gambar 5 Rangkaian penghubungan triac ac

Gambar 5 Rangkaian penghubungan triac ac

Jika tombol tekan PB1 dipertahankan tertutup, arus trigger terus-menerus diberikan pada gerbang. Triac menghantarkan pada kedua arah untuk menghubungkan semua tegangan ac yang diberikan pada beban. Jika tombol tekan dibuka, triac kembali OFF atau mati, apabila tegangan sumber ac dan penahanan arus turun menjadi nol atau polaritas terbalik. Perhatikan bahwa tidak seperti output dari rangkaian SCR yang sama, output rangkaian ini adalah arus bolak-balik, bukan arus searah.

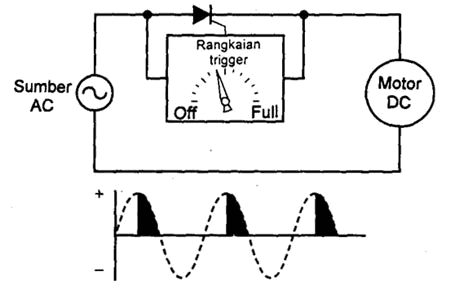

Gambar 6 Aplikasi triac pada rangkaian penghubungan arus pada motor

Gambar 6 Aplikasi triac pada rangkaian penghubungan arus pada motor

Satu aplikasi umum dari triac adalah penghubungan arus ac pada motor ac. Rangkaian penghubungan motor triac pada Gambar 6 menggambarkan kemampuan triac untuk mengontrol jumlah arus beban yang besar dengan jumlah arus gerbang yang kecil. Aplikasi ini akan bekerja seperti relay solid-state. Transformator penurun tegangan 24 V digunakan untuk mengurangi tegangan pada rangkaian thermostat. Tahanan membatasi jumlah aliran arus pada rangkaian gerbang-MTl ketika thermostat terhubung kontaknya untuk menswitch triac dan motor ON. Ukuran kerja arus maksimum dari kontak thermostat jauh lebih rendah dibandingkan dengan arus kerja triac dan motor. Jika thermostat yang sama dihubungkan seri dengan motor untuk mengoperasikan motor secara langsung, kontak akan dihancurkan dengan aliran arus yang lebih besar.

Gambar 7 Aplikasi triac untuk merubah arus

Gambar 7 Aplikasi triac untuk merubah arus

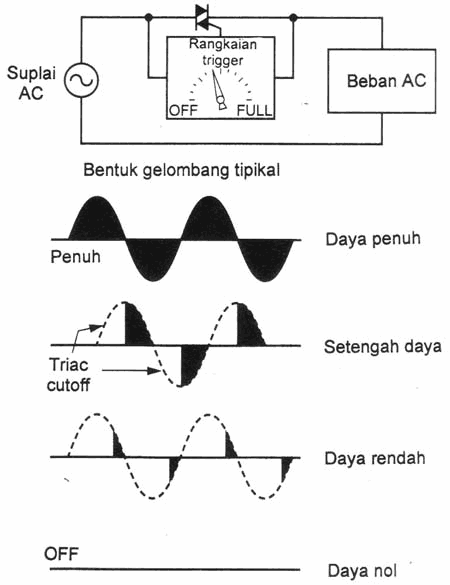

Triac dapat digunakan untuk merubah arus ac rata-rata menjadi beban ac seperti terlihat pada Gambar 8. Rangkaian trigger mengontrol titik dari bentuk gelombang ac di mana triac yang dihubungkan ON. Bentuk gelombang yang terjadi adalah masih arus bolak-balik, tapi arus rata-rata diubah. Pada rangkaian penerangan, perubahan arus menjadi lampu pijar akan merubah jumlah cahaya yang dipancarkan oleh lampu. Jadi, triac dapat digunakan sebagai pengontrol keredupan cahaya. Pada rangkaian motor yang sama, perubahan arus itu akan merubah kecepatan motor. Diac adalah alat seperti transistor dua terminal yang digunakan untuk mengontrol trigger SCR dan triac.

Tidak seperti transistor, dua sambungan diac diberi bahan campuran yang sama kuat dan sama. Simbol diac memperlihatkan bahwa diac bertindak seperti dua dioda yang menunjuk pada arah yang berbeda. Arus mengalir melalui diac (pada salah satu arah) ketika tegangan antaranya mencapai tegangan breakover yang diratakan. Pulsa arus yang dihasilkan ketika diac berubah dari status non-induksi ke status konduksi digunakan untuk pentriggeran gerbang SCR dan triac.

Gambar 8 Aplikasi diac/triac sebagai peredup lampu

Gambar 8 Aplikasi diac/triac sebagai peredup lampu

Rangkaian eksperimental peredup lampu triac/diac diperlihatkan pada Gambar 8. Ketika tahanan variabel R, ada pada harga terendahnya (terang), kapasitor C1 mengisi dengan cepat pada permulaan dari masing-masing setengah siklus dari tegangan ac. Jika tegangan antara C1, mencapai tegangan triac over dari diac, C1 dikosongkan pada gerbang triac. Jadi, triac ON (lebih awal) pada tiap setengah siklus dan bertahan hidup (ON) sampai akhir triac setengah siklus. Oleh karena itu. arus akan mengalir lewat lampu untuk sebagian besar dari diac setengah siklus dan menghasilkan kecerahan (terang) yang penuh. Pada saat tahanan R1 naik, waktu yang diperlukan untuk mengisi C1, sampai tegangan breakover dari diac bertambah. Hal ini menyebabkan triac menyala kemudian pada setiap setengah siklus. Sehingga panjang waktu arus mengalir pada lampu menjadi berkurang dan cahaya yang dipancarkan juga berkurang.

Selengkapnya … Download [pdf]

Referensi

Hasad A. 2011. Materi Kuliah Elektronika Industri, Teknik Elektro, UNISMA Bekasi

Petruzella F.D., 2001. Elektronik Industri, Andi Yogyakarta

Operasi dan aplikasi SCR

OPERASI DAN APLIKASI SCR

Andi Hasad

Program Studi Teknik Elektronika

Fakultas Teknik, Universitas Islam 45 (UNISMA)

Jl. Cut Meutia No. 83 Bekasi 17113

Telp. +6221-88344436, Fax. +6221-8801192

Website: andihasad.com, Email: andihasad@yahoo.com

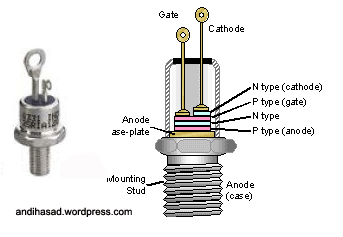

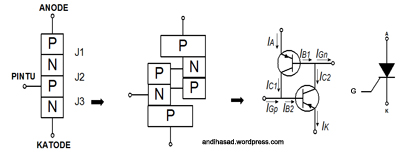

Silicon Controlled Rectifier (SCR) merupakan alat semikonduktor empat lapis (PNPN) yang menggunakan tiga kaki yaitu anoda (anode), katoda (cathode), dan gerbang (gate) – dalam operasinya. SCR adalah salah satu thyristor yang paling sering digunakan dan dapat melakukan penyaklaran untuk arus yang besar.

SCR dapat dikategorikan menurut jumlah arus yang dapat beroperasi, yaitu SCR arus rendah dan SCR arus tinggi. SCR arus rendah dapat bekerja dengan arus anoda kurang dari 1 A sedangkan SCR arus tinggi dapat menangani arus beban sampai ribuan ampere.

Gambar 2 Konstruksi dan simbol SCR

Gambar 2 Konstruksi dan simbol SCR

Simbol skematis untuk SCR mirip dengan simbol penyearah dioda dan diperlihatkan pada Gambar 2. Pada kenyataannya, SCR mirip dengan dioda karena SCR menghantarkan hanya pada satu arah. SCR harus diberi bias maju dari anoda ke katoda untuk konduksi arus. Tidak seperti pada dioda, ujung gerbang yang digunakan berfungsi untuk menghidupkan alat.

Operasi SCR

Operasi SCR sama dengan operasi dioda standar kecuali bahwa SCR memerlukan tegangan positif pada gerbang untuk menghidupkan saklar. Gerbang SCR dihubungkan dengan basis transistor internal, dan untuk itu diperlukan setidaknya 0,7 V untuk memicu SCR. Tegangan ini disebut sebagai tegangan pemicu gerbang (gate trigger voltage). Biasanya pabrik pembuat SCR memberikan data arus masukan minimum yang dibutuhkan untuk menghidupkan SCR. Lembar data menyebutkan arus ini sebagai arus pemicu gerbang (gate trigger current). Sebagai contoh lembar data 2N4441 memberikan tegangan dan arus pemicu :

VGT = 0,75 V

IGT = 10 mA

Hal ini berarti sumber yang menggerakkan gerbang 2N4441 harus mencatu 10 mA pada tegangan 0,75 V untuk mengunci SCR.

Gambar 3 SCR yang dioperasikan dari sumber DC

Gambar 3 SCR yang dioperasikan dari sumber DC

Skema rangkaian penghubungan SCR yang dioperasikan dari sumber DC diperlihatkan pada Gambar 3. Anoda terhubung sehingga positif terhadap katoda (bias maju). Penutupan sebentar tombol tekan (push button) PB1 memberikan pengaruh positif tegangan terbatas pada gerbang SCR, yang men-switch ON rangkaian anoda-katoda, atau pada konduksi, kemudian menghidupkan lampu.Rangkaian anoda-katoda akan terhubung ON hanya satu arah. Hal ini terjadi hanya apabila anoda positif terhadap katoda dan tegangan positif diberikan kepada gerbang Ketika SCR ON, SCR akan tetap ON, bahkan sesudah tegangan gerbang dilepas. Satu-satunya cara mematikan SCR adalah penekanan tombol tekan PB2 sebentar, yang akan mengurangi arus anoda-katoda sampai nol atau dengan melepaskan tegangan sumber dari rangkaian anoda-katoda.

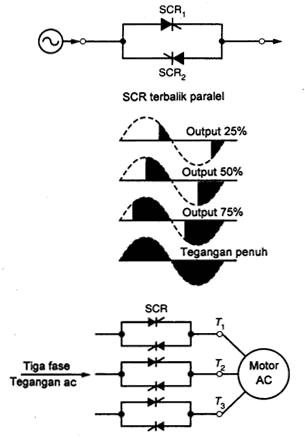

SCR dapat digunakan untuk penghubungan arus pada beban yang dihubungkan pada sumber AC. Karena SCR adalah penyearah, maka hanya dapat menghantarkan setengah dari gelombang input AC. Oleh karena itu, output maksimum yang diberikan adalah 50%; bentuknya adalah bentuk gelombang DC yang berdenyut setengah gelombang.

Gambar 4 SCR yang dioperasikan dari sumber AC

Gambar 4 SCR yang dioperasikan dari sumber AC

Skema penghubungan rangkaian SCR yang dioperasikan dari sumber AC diperlihatkan oleh Gambar 4. Rangkaian anoda-katoda hanya dapat di switch ON selama setengah siklus dan jika anoda adalah positif (diberi bias maju). Dengan tombol tekan PB1 terbuka, arus gerbang tidak mengalir sehingga rangkaian anoda-katoda bertahan OFF. Dengan menekan tombol tekan PB1 dan terus-menerus tertutup, menyebabkan rangkaian gerbang-katoda dan anoda-katoda diberi bias maju pada waktu yang sama. Prosedur arus searah berdenyut setengah gelombang melewati depan lampu. Ketika tombol tekan PB1 dilepaskan, arus anoda-katoda secara otomatis menutup OFF ketika tegangan AC turun ke nol pada gelombang sinus.

Gambar 5 Aplikasi SCR sebagai kontrol output suplai daya pada motor DC

Ketika SCR dihubungkan pada sumber tegangan AC, SCR dapat juga digunakan untuk merubah atau mengatur jumlah daya yang diberikan pada beban. Pada dasarnya SCR melakukan fungsi yang sama seperti rheostat, tetapi SCR jauh lebih efisien. Gambar 5 menggambarkan penggunaan SCR untuk mengatur dan menyearahkan suplai daya pada motor DC dari sumber AC.

Gambar 6 Aplikasi SCR untuk start lunak motor AC induksi 3 fase

Gambar 6 Aplikasi SCR untuk start lunak motor AC induksi 3 fase

Rangkaian SCR dari Gambar 6 dapat digunakan untuk “start lunak” dari motor induksi 3 fase. Dua SCR dihubungkan secara terbalik paralel untuk memperoleh kontrol gelombang penuh. Dalam tema hubungan ini, SCR pertama mengontrol tegangan apabila tegangan positif dengan bentuk gelombang sinus dan SCR yang lain mengontrol tegangan apabila tegangan negatif. Kontrol arus dan percepatan dicapai dengan pemberian trigger dan penyelaan SCR pada waktu yang berbeda selama setengah siklus. Jika pulsa gerbang diberikan awal pada setengah siklus, maka outputnya tinggi. Jika pulsa gerbang diberikan terlambat pada setengah siklus, hanya sebagian kecil dari bentuk gelombang dilewatkan dan mengakibatkan outputnya rendah.

Aplikasi SCR

Pada aplikasinya, SCR tepat digunakan sebagai saklar solid-state, namun tidak dapat memperkuat sinyal seperti halnya transistor. SCR juga banyak digunakan untuk mengatur dan menyearahkan suplai daya pada motor DC dari sumber AC, pemanas, AC, melindungi beban yang mahal (diproteksi) terhadap kelebihan tegangan yang berasal dari catu daya, digunakan untuk “start lunak” dari motor induksi 3 fase dan pemanas induksi. Sebagian besar SCR mempunyai perlengkapan untuk penyerapan berbagai jenis panas untuk mendisipasi panas internal dalam pengoperasiannya.

Selengkapnya… download [pdf]

Referensi

Hasad A. 2011. Materi Kuliah Elektronika Industri, Teknik Elektro, UNISMA Bekasi

Malvino A.P., 2003. Prinsip-prinsip Elektronika, Salemba Teknika, Jakarta

Petruzella F.D., 2001. Elektronik Industri, Andi Yogyakarta

Journal

Variant Scheme of Adaptive Tracking Control for Robot Manipulators

HUANG Chunqing

Electrics, Communication and Autocontrol Technology 29 October 2011 Download

High-Order Analytic Approximation for MOSFET Surface Potential with Lateral Channel Field Effect

CHANG Sheng,HUANG Qijun,WANG Gaofeng,WANG Hao

Electrics, Communication and Autocontrol Technology 11 October 2011 Download

A handover scheme with an adaptive triggering window mechanism in LTE-advanced systems

WANG Yu

Electrics, Communication and Autocontrol Technology 08 October 2011 Download

Verification and Validation of Simulation Models

Sargent RG

Proceeding of The 1998 Winter Simulation Conference Download

Automatic Parallelization of Divide and Conquer Algorithms

(Radu Rugina and Martin Rinard)

Laboratory for Computer Science

Massachusetts Institute of Technology

Cambridge MA …. Download

Divide and Conquer for the Solution of Banded Linear Systems of Equations

(M. Hegland)

Australian National University

Computer Sciences Laboratory

Canberra, ACT, 0200 … Download

Dividing and Conquering Long Sentences in a Translation System

(Peter F. Brown, Stephen A. Della Pietra, Vincent J. Della Pietra, Robert L. Mercer, and Surya Mohanty)

IBM Thomas J. Watson Research Center

Yorktown Heights, NY 10598 … Download

Dynamic programming algorithms for RNA secondary structure prediction with pseudoknots

(Tatsuya Akutsu)

Human Genome Center, Institute of Medical Science, University of Tokyo, 4-6-1 Shirokanedai,

Minato-ku, Tokyo 108-8639, Japan … Download

A Dynamic Programming Approach to Sequencing Problems

(Michael Held; Richard M. Karp)

Journal of the Society for Industrial and Applied Mathematics, Vol. 10, No. 1 (Mar., 1962), 196-210 … Download

Disk scheduling algorithms based on rotational position

(David M. Jacobson and John Wilkes)

Concurrent Systems Project, Palo Alto, CA Technical report HPL–CSP–91–7rev1, 26th February 1991, revised 1st March 1991.

(Issued electronically 10th May 1995) … Download

A Greedy Algorithm for Aligning DNA Sequences

(ZHENG ZHANG, SCOTT SCHWARTZ, LUKAS WAGNER, and WEBB MILLER) … Download

GPSR: Greedy Perimeter Stateless Routing for Wireless Network

(Brad Karp , Harvard University / ACIRI, and H. T. Kung, Harvard University) … Download

Greedy Algorithms for Sequential Sensing Decisions

(Hannaneh Hajishirzi, Afsaneh Shirazi, Jaesik Choi, Eyal Amir)

Computer Science Department University of Illinois at Urbana-Champaign

Urbana, IL 61801, USA … Download

Handling forecasting problems using fuzzy time series

(Jeng-Reng Hwang, Shyi-Ming Chen, Chia-Hoang Lee) … Download

Private Download

1. An Architecture for Interoperability of Embedded Systems and Virtual Reality

(By Veit Köppen, Norbert Siegmund, Michael Soffner and Gunter Saake)

Institute for Business and Technical Information Systems, Department of Computer Science, University of Magdeburg, Germany …Download

2. Provably Secure Cluster-based Group Key Agreement for Ad hoc Networks

(By Fucai Zhou, Hui Li, Jian Xu, Bing Yu)

College of Information Science and Engineering, Northeastern University, 11, Lane 3, Wenhua Road, Heping Shenyang Liaoning, China 110004, Shenyang China, Software College, Northeastern University, Mailbox 349,11, Lane 3, Wenhua Road, Heping Shenyang Liaoning, China 110004, Shenyang China …Download

3. Asserting and Checking Determinism for Multithreaded Programs

(By Jacob Burnim and Koushik Sen) …Download

4. Inside risks, risks of Undisciplined Development

(By David L. Parnas) …Download

5. Performance Evaluation and Model Checking Join Forces

(By Christel Baier, Boudewijn R. Haverkort, Holger Hermanns, and Joost-Pieter Katoen) …Download

6. Ready or not, computers are coming to the people Inventing the PC

(By Paul E. Ceruzzi) …Download

7. Security Advice; Malvertisements; and CS Education in Qatar

(By Greg Linden is the founder of geeky Ventures. Jason hong is an associate professor of computer science at Carnegie mellon University. Mark Guzdial is a professor at the georgia institute of technology) …Download

8. Situated Learning and Identity Development in a Korean Older Adults’ Computer Classroom

(By Young Sek Kim and Sharan B. Merriam) …Download

9. The Ideal HPC Programming Language

(By euGene Loh) …Download

10.x86-TSO: A Rigorous and Usable Programmer’s Model for x86 Multiprocessors

(By Peter Sewell, Susmit Sarkar, Scott Owens, Francesco Zappa nardelli, and Magnus O. Myreen) …Download

11.A Matter of Computer Time

(By Donna Celano and Susan B. Neuman) …Download

12.A Neuromorphic Approach to Computer Vision

(By Thomas Serre and Tomaso Poggio) …Download

13.Computer Graphics for All

(By Takeo Igarashi) …Download

14.Difference Engine Harnessing Memory Redundancy in Virtual Machines

(By Diwaker Gupta, Sangmin Lee, Michael Vrable, Stefan Savage, Alex C. Snoeren, George Varghese, Geoffrey M. Voelker, and Amin Vahdat) …Download

15.Memory Models A Case for Rethinking Parallel Languages and Hardware

(By Sarita V. Adve and Hans-J. Boehm) …Download

16.Plat-Forms Is there one best Web development technology

(By Lutz Prechelt) …Download

17.Reasoning About the Unknown in Static Analysis

(By Isil Dillig, Thomas Dillig, and Alex Aiken) …Download

18.WNetSim : a web-based computer network simulator

(By N. Jovanovic, R. Popovic and Z. Jovanovic)

Business School of Professional Studies, Blace, Serbia

Faculty of Informatics and Management, Singidunum University,

Faculty of Electrical Engineering, University of Belgrade, Serbia …Download

19.Certified Software

(By Zhong Shao) …Download

20.Commonsense Understanding of Concurrency Computing Students and Concert Tickets

(By Gary Lewandowski, Dennis J. Bouvier, Tzu-Yi Chen, Robert Mccartney, Kate Sanders, Beth Simon, And Tammy Vandegrift) …Download

21.Efficient Image Encryption Using a Chaos-based PWL Memristor

(By Zhaohui Lin and Hongxia Wang)

School of Information Science and Technology, Southwest Jiaotong University, Chengdu 610031, People’s Republic of China …Download

22.Native Client A Sandbox for Portable, Untrusted x86 Native Code

(By Bennet Yee, David Sehr, Gregory Dardyk, J. Bradley Chen, Robert Muth, tavis ormandy, Shiki okasaka, neha narula, and nicholas fullagar) …Download

23.Paper-based and computer-based concept mappings The effects on computer achievement, computer anxiety and computer attitude

(By Yavuz Erdogan)

Department of Computer and Instructional Technologies at Marmara University in Turkey …Download

24.QIP = PSPACE

(By Rahul Jain, Zhengfeng Ji, Sarvagya Upadhyay, and John Watrous) …Download

25.Relative Status of Journal and Conference Publications in Computer Science

(By Jill Freyne, Lorcan Coyle, Barry smyth, and Padraig Cunningham) …Download

26.SeL4 Formal Verification of an Operating-System Kernel

(By Gerwin Klein, June Andronick, Kevin Elphinstone, Gernot Heiser, David Cock, Philip Derrin, Dhammika Elkaduwe, Kai Engelhardt, Rafal Kolanski, Michael Norrish, Thomas Sewell, Harvey Tuch, and Simon Winwood) …Download

27.Seven Principles for Selecting Software Packages

(By Jan Damsgaard and Jan Karlsbjerg) …Download

28.Software Development with Code Maps

(By Robert Deline, Gina Venolia, and Kael Rowan) …Download

29.The Singularity System

(By James Larus and Galen Hunt) …Download

30.Think Big for Reuse

(By Paul D. Witman and Terry Ryan) …Download

31.Thinking Clearly About Performance, Part 2

(By Cary Millsap) …Download

32.Viewpoint Objects Never Well, Hardly Ever

(By Mordechai Ben-Ari) …Download

33.You’re Doing It Wrong

(By Poul-Henning Kamp) …Download

Facebook Andi Hasad | Photo-Photo Terkini

Thyristor dan Aplikasinya

THYRISTOR DAN APLIKASINYA

Andi Hasad

Program Studi Teknik Elektronika

Fakultas Teknik, Universitas Islam 45 (UNISMA)

Jl. Cut Meutia No. 83 Bekasi 17113

Telp. +6221-88344436, Fax. +6221-8801192

Website: andihasad.com, Email: andihasad@yahoo.com

Thyristor berasal dari bahasa Yunani yang berarti ‘pintu’. Sifat dan cara kerja komponen ini memang mirip dengan pintu yang dapat dibuka dan ditutup untuk melewatkan arus listrik. Thyristor merupakan salah satu tipe devais semikonduktor daya yang paling penting dan telah banyak digunakan secara ekstensif pada rangkaian daya . Thyristor biasanya digunakan sebagai saklar/bistabil, beroperasi antara keadaan non konduksi ke konduksi. Pada banyak aplikasi, thyristor dapat diasumsikan sebagai saklar ideal akan tetapi dalam prakteknya thyristor memiliki batasan karakteristik tertentu. Beberapa komponen yang termasuk thyristor antara lain PUT (Programmable Uni-junction Transistor), UJT (Uni-Junction Transistor ), GTO (Gate Turn Off Thyristor), SCR (Silicon Controlled Rectifier), LASCR (Light Activated Silicon Controlled Rectifier), RCT (Reverse Conduction Thyristor), SITH (Static Induction Thyristor), MOS-Controlled Thyristor (MCT).

Struktur Thyristor

Ciri dari sebuah thyristor adalah komponen yang terbuat dari bahan semiconductor silicon. Walaupun bahannya sama, tetapi struktur P-N junction yang dimilikinya lebih kompleks dibanding transistor bipolar atau MOS. Komponen thyristor lebih digunakan sebagai saklar (switch) daripada sebagai penguat arus atau tegangan seperti halnya transistor.

Struktur dasar thyristor adalah struktur 4 layer PNPN seperti yang ditunjukkan pada Gambar 2. Sebuah thyristor dapat bekerja dan dapat disimulasikan terdiri dari sebuah resistor R on, Sebuah induktor Lon, sebuah sumber tegangan DC V yang terhubung seri dengan Switch (SW). SW dikontrol oleh signal Logic yang yang bergantung pada tegangan Vak, arus Iak dan signal Gate (G). Simulasi ini dapat dilihat pada Gambar 3.

Gambar 3 Simulasi Operasi Thyristor

Gambar 3 Simulasi Operasi Thyristor

Jika dipilah, struktur ini dapat dilihat sebagai dua buah struktur junction PNP dan NPN yang tersambung di tengah. Ini tidak lain adalah dua buah transistor PNP dan NPN yang tersambung pada masing-masing kolektor dan base. Jika divisualisasikan sebagai transistor Q1 dan Q2, maka struktur thyristor ini dapat diperlihatkan seperti pada Gambar 4 berikut ini.

Gambar 4 Visualisasi dengan transistor

Gambar 4 Visualisasi dengan transistor

Kolektor transistor Q1 tersambung pada base transistor Q2 dan sebaliknya kolektor transistor Q2 tersambung pada base transistor Q1. Rangkaian transistor yang demikian menunjukkan adanya loop penguatan arus di bagian tengah. Dimana diketahui bahwa Ic = BIb, yaitu arus kolektor adalah penguatan dari arus base. Jika misalnya ada arus sebesar Ib yang mengalir pada base transistor Q2, maka akan ada arus Ic yang mengalir pada kolektor Q2. Arus kolektor ini merupakan arus base Ib pada transistor Q1, sehingga akan muncul penguatan pada pada arus kolektor transistor Q1. Arus kolektor transistor Q1 tdak lain adalah arus base bagi transistor Q2. Demikian seterusnya sehingga makin lama sambungan PN dari thyristor ini di bagian tengah akan mengecil dan hilang. Tertinggal hanyalah lapisan P dan N di bagian luar.

Jika keadaan ini tercapai, maka struktur yang demikian todak lain adalah struktur dioda PN (anoda-katoda) yang sudah dikenal. Pada saat yang demikian, disebut bahwa thyristor dalam keadaan ON dan dapat mengalirkan arus dari anoda menuju katoda seperti layaknya sebuah dioda.

Karakteristik Thyristor

Karakteristik Thyristor dapat dilihat pada Gambar 4. Karaktristik tegangan versus arus ini diperlihatkan bahwa thyristor mempunyai 3 keadaan atau daerah, yaitu :

- Keadaan pada saat tegangan balik (daerah I)

- Keadaan pada saat tegangan maju (daerah II)

- Keadaan pada saat thyristor konduksi (daerah III)

Gambar 5 Karakterisitik Thyristor

Pada daerah I, thyristor sama seperti diode, dimana pada keadaan ini tidak ada arus yang mengalir sampai dicapainya batas tegangan tembus (Vr). Pada daerah II terlihat bahwa arus tetap tidak akan mengalir sampai dicapainya batas tegangan penyalaan (Vbo). Apabila tegangan mencapai tegangan penyalaan, maka tiba – tiba tegangan akan jatuh menjadi kecil dan ada arus mengalir. Pada saat ini thyristor mulai konduksi dan ini adalah merupakan daerah III. Arus yang terjadi pada saat thyristor konduksi, dapat disebut sebagai arus genggam (IH = Holding Current). Arus IH ini cukup kecil yaitu dalam orde miliampere. Untuk membuat thyristor kembali off, dapat dilakukan dengan menurunkan arus thyristor tersebut dibawah arus genggamnya (IH) dan selanjutnya diberikan tegangan penyalaan.

Secara umum, aplikasi Thyristor adalah :

Selengkapnya … Download [pdf]

Referensi :

Hasad A. 2011. Materi Kuliah Elektronika Industri, Teknik Elektro, UNISMA, Bekasi.

Petruzella F.D., 2001, Elektronik Industri, Andi Yogyakarta

Rashid M.H., 1999, Elektronika Daya, PT. Prenhallindo, Jakarta

Algoritma Optimasi Probabilistik dan Deterministik

ALGORITMA OPTIMASI PROBABILISTIK DAN DETERMINISTIK

A Hasad

Program Studi Teknik Elektronika

Fakultas Teknik, Universitas Islam 45 (UNISMA)

Jl. Cut Meutia No. 83 Bekasi 17113

Telp. +6221-88344436, Fax. +6221-8801192

Website: andihasad.com, Email: andihasad@yahoo.com

Dalam kehidupan sehari-hari, kita akan mudah menemukan permasalahan dari algoritma optimasi. Salah satu contohnya adalah bagaimana menyusun jadwal perkuliahan sehingga tidak bentrok ruangan, dosen, maupun mahasiswa dengan distribusi yang adil dan semaksimal mungkin memenuhi kebutuhan semua pihak. Untuk menyelesaikan berbagai permasalahan seperti itu, para ahli telah mengelompokkan berbagai algoritma ke dalam kelompok Algoritma Optimasi (AO). Setiap algoritma memiliki kelebihan dan kekurangan masing-masing dalam menyelesaikan suatu masalah, karena tidak ada satupun algoritma yang berlaku umum dan bisa digunakan untuk menyelesaikan semua jenis masalah. Olehnya itu, diperlukan kemampuan memilih AO yang paling tepat (sesuai) untuk menyelesaikan masalah yang dihadapi.

Para ahli mengelompokkan AO ke dalam dua kelompok, seperti yang diperlihatkan pada Gambar 1, yaitu :

- AO Deterministik

- AO Probabilistik

Gambar 1 Pengelompokan Algoritma Optimasi

Gambar 1 Pengelompokan Algoritma Optimasi

Perbedaan yang mendasar dari kedua kelompok tersebut adalah pada setiap langkah eksekusi di dalam AO Deterministik, hanya terdapat satu jalan untuk diproses, jika tidak ada jalan maka algoritma dianggap selesai. Dengan demikian AO ini selalu menghasilkan solusi yang tetap untuk suatu input yang diberikan. Algoritma ini biasanya digunakan untuk masalah yang ruang solusinya tidak terlalu besar, sedangkan AO Probabalistik digunakan untuk menyelesaikan ruang masalah dengan ruang solusi yang sangat besar, bahkan tak terbatas. Algoritma Probabilistik berusaha menemukan solusi yang “bagus” tanpa melebihi batasan waktu yang telah ditentukan. Solusi yang “bagus” belum tentu yang paling optimal, namun sudah dapat diterima oleh user. Contohnya menyelesaikan masalah TSP (Travelling Salesman Problem) untuk jutaan lokasi, maka akan memerlukan 1000 tahun komputasi jika diselesaikan dengan AO Deterministik . Jika kita menginginkan solusi dalam satu hari maka solusi menggunakan AO Deterministik tidak mungkin dilakukan. Namun jika ada AO Probabilistik yang bisa memberikan solusi yang “bagus” (sedikit lebih besar daripada solusi paling minimum, tetapi bisa diterima oleh kita) dalam waktu satu hari, maka kita bisa menggunakan algoritma tersebut.

Selengkapnya mengenai Algoritma Optimasi dan Aplikasinya … download [pdf]

Referensi :

Hasad A. 2011. Algoritma Optimasi dan Aplikasinya, Sekolah Pascasarjana IPB, Bogor.

Suyanto. 2010. Algoritma Optimasi Deterministik atau Probabistik, Graha Ilmu, Yogyakarta.

Keuntungan dan Kerugian Penggunaan NAT

KEUNTUNGAN DAN KERUGIAN PENGGUNAAN NAT

DALAM ADMINISTRASI JARINGAN

Andi Hasad

Program Studi Teknik Elektronika

Fakultas Teknik, Universitas Islam 45 (UNISMA)

Jl. Cut Meutia No. 83 Bekasi 17113

Telp. +6221-88344436, Fax. +6221-8801192

Website: andihasad.com, Email: andihasad@yahoo.com

Internet Protocol Address (alamat IP) merupakan suatu komponen vital dalam dunia internet, karena alamat IP dapat dikatakan sebagai identitas dari pemakai internet, sehingga antara satu alamat dengan alamat lainnya tidak boleh sama. Pada awal perkembangan internet digunakan IP versi 4 (IPv4) yang penggunaannya masih dirasakan sampai sekarang.

Sebelum terciptanya internet protokol, jaringan memiliki peralatan dan protokol tersendiri yang digunakan untuk saling berhubungan, sehingga mainframe vendor A tidak dapat berkomunikasi dengan mini computer pada vendor B, begitu pun sebaliknya. Dari permasalahan tersebut, kemudian dibuatlah suatu protokol yang dapat digunakan secara umum untuk menyatukan berbagai perbedaan dalam penggunaan perangkat yang terhubung didalam jaringan. Protokol tersebutlah yang sampai saat ini masih mendominasi dalam pemakaiannya oleh masyarakat banyak, yaitu internet protokol versi 4 atau disingkat IPv4.

Gambar 1 Contoh Pengalamatan IPv4

IPv4 yang kita kenal saat ini, dibagi dalam beberapa kelas. Alasan pembagian kelas tersebut adalah :

- Memudahkan sistem pengelolaan dan pengaturan alamat-alamat.

- Memanfaatkan jumlah alamat yang ada secara optimum (tidak ada alamat yang terlewat).

- Memudahkan pengorganisasian jaringan di seluruh dunia dengan membedakan jaringan tersebut termasuk kategori besar, menengah, atau kecil.

- Membedakan antara alamat untuk jaringan dan alamat untuk host/router.

Gambar 2 Pembagian Kelas pada IPv4

Gambar 2 Pembagian Kelas pada IPv4

Network Address Translation atau NAT adalah suatu metode untuk menghubungkan lebih dari satu komputer ke jaringan internet dengan menggunakan satu alamat IP. Banyaknya penggunaan metode ini disebabkan karena ketersediaan alamat IP yang terbatas, kebutuhan akan keamanan (security), dan kemudahan serta fleksibilitas dalam administrasi jaringan. Saat ini, protokol IP yang banyak digunakan adalah IP versi 4 (IPv4, memiliki panjang alamat 4 byte berarti terdapat 2 pangkat 32 = 4.294.967.296 alamat IP yang tersedia. Jumlah ini secara teoretis adalah jumlah komputer yang dapat langsung koneksi ke internet.

Keterbatasan alamat pada IPv4 merupakan masalah pada jaringan global atau Internet. Untuk memaksimalkan penggunakan alamat IP yang diberikan oleh Internet Service Provider (ISP), maka dapat digunakan Network Address Translation atau sering disingkat dengan NAT. NAT membuat jaringan yang menggunakan alamat lokal (private), alamat yang tidak boleh ada dalam tabel routing Internet dan dikhususkan untuk jaringan lokal/intranet, agar dapat berkomunikasi ke Internet dengan jalan meminjam alamat IP internet yang dialokasikan oleh ISP.

Gambar 3 Network Address Translation (NAT)

Dengan teknologi NAT maka dimungkinkan alamat IP lokal/ private terhubung ke jaringan publik seperti internet. Sebuah router NAT ditempatkan antara jaringan lokal (inside network) dan jaringan publik (outside network), dan mentranslasikan alamat lokal/internal menjadi alamat IP global yang unik sebelum mengirimkan paket ke jaringan luar seperti Internet. Sehingga dengan NAT, jaringan internal/lokal tidak akan terlihat oleh dunia luar/internet.

NAT dapat dibagi menjadi 2 bagian , yaitu:

1. Statis

Translasi statis terjadi ketika sebuah alamat lokal (inside) di petakan kepada sebuah alamat global/internet (outside). Alamat lokal dan global tersebut dipetakan satu lawan satu secara statistik.

2. Dinamis

• NAT dengan kelompok

Translasi Dinamis terjadi ketika router NAT diset untuk memahami alamat lokal yang harus ditranslasikan, dan kelompok (pool) alamat global yang akan digunakan untuk terhubung ke internet. Proses NAT Dinamis ini dapat memetakan beberapa kelompok alamat lokal ke beberapa kelompok alamat global.

• NAT overload

Sejumlah IP lokal (internal) dapat ditranslasikan ke satu alamat IP global (outside). Hal ini sangat menghemat penggunakan alokasi IP dari ISP. STiarmg/pemakaian bersama satu alamat IP ini menggunakan metode port multiplexing, atau perubahan port ke paket outbound.

Keuntungan penggunaan NAT, antara lain :

- Menghemat alamat IP legal yang ditetapkan oleh NIC atau service provider

- Mengurangi terjadinya duplikat alamat jaringan

- Meningkatkan fleksibilitas untuk koneksi ke internet

- Menghindarkan proses pengalamatan kembali (readdressing) pada saat jaringan berubah

- Meningkatkan keamanan sebuah jaringan.

- Memberikan keluwesan dan performa dibandingkan aplikasi alternatif setingkat proxy.

Kerugian penggunaan NAT, antara lain :

- Translasi menimbulkan delay switching

- Menghilangkan kemampuan trace (traceability) end to end IP

- Aplikasi tertentu tidak dapat berjalan jika menggunakan NAT, khususnya NAT yang menggunakan software

Selengkapnya… Download [pdf Writing]

Referensi

Hasad Andi. 2010. Keuntungan dan Kerugian Penggunaan NAT dalam Administrasi Jaringan, Sekolah Pascasarjana IPB, Bogor.

Sugeng, Winarno, 2010, Jaringan Komputer TCP/IP, Modula, Bandung

Tanenbaum, S. Andrew. 2004, Computer Network, Fourth Edition, Prentice Hall, USA

Wahjuni, Sri, 2010, Materi Kuliah Analisis Jaringan Komputer, Sekolah Pascasarjana IPB, Bogor

Wendel Odom, 2004, CCNA ICND Exam Certification Guide, Cisco Press, Indianapolis, USA.